Verbinding maken met een openbaar wifi-netwerk in een hotel, een koffiebar of op een vliegveld, is dat veilig?

Soms heb je internet nodig zonder dat er een vertrouwd netwerk in de buurt is, zoals je eigen telefoon of je wifi thuis. Is het dan veilig openbare wifi in een hotel, koffiebar of vliegveld te gebruiken? “Wat is je definitie van veilig?”, is de wedervraag van Rolf van Wegberg, universitair docent Cybercrime aan de TU Delft. “Als je definitie is dat de ander niet kan meekijken, dan gaat het erom of je een website via https (zie kader ‘Https maakt internetten veiliger’, red.) bezoekt.”

Dat is inderdaad onze definitie van veilig internetten: dat er niemand meekijkt. We willen veilig onze wachtwoorden kunnen versturen, veilig onze bankzaken kunnen doen, al dat soort dingen. Dus ja, als niemand kan meekijken, dan vinden we het veilig.

“Je eigen internetprovider thuis kan ook met je meekijken als je verbinding niet is beveiligd, dus als er ‘http’ in plaats van ‘https’ staat voor een webadres, zoals ‘nemokennislink.nl’. Andere mensen kunnen dan meekijken met wat je daar doet”, vertelt Van Wegberg.

Thuis en uit

De afgelopen jaren is er veel veranderd in de veiligheid van software. Zo is het niet meer standaard dat er van alles ‘openstaat’, zodat je bijvoorbeeld makkelijk bestanden via je thuis- of werknetwerk kunt delen. Iemand op hetzelfde netwerk kan daardoor niet meer zomaar bij je computer ‘naar binnen wandelen’, als je geen standaardinstellingen hebt gewijzigd.

“Veiligheid thuis gaat erom dat iemand niet ongevraagd op je thuis-wifi kan komen wanneer die het wachtwoord niet kent”, zegt Van Wegberg. “Met een slecht wachtwoord is je thuis-wifi heel makkelijk te hacken. Mensen kunnen dan meekijken op je thuis-wifi zonder dat jij het wil.”

“Als je niet thuis bent, dan is de vraag vooral: weet je zeker dat je verbinding hebt met de koffiezaak waar je zit? Of het hotel? Of de wifi in de trein? Dan gaat het meestal om wifi’s die niet zijn beveiligd met een wachtwoord, zoals bij je thuis, maar waar je moet inloggen via een website voordat je verbinding kunt maken. Omdat veel apparaten automatisch verbinding maken met een netwerk dat ze kennen, kan het zo maar zijn dat je niet met de wifi in de trein verbinding hebt gemaakt, maar iemand met een speciaal kastje dat dezelfde netwerknaam uitzendt. Hierdoor denkt jouw computer dat je verbinding hebt met de trein, maar in werkelijkheid heb je die niet.”

Nepnetwerk

Thuis of in een koffietentje met een netwerknaam en wachtwoord zit je redelijk veilig. De kans dat iemand mee kan kijken, omdat er een ander netwerk met dezelfde naam én hetzelfde wachtwoord door iemand, een spoofer, neergezet is, is klein.

Op een plek waar openbare wifi is en je wel eerst moet inloggen via een website, is de kans al groter dat iemand dat netwerk ooit misbruikt om je te spoofen. “Met een pineapple, een kastje om netwerken te spoofen, kun je heel makkelijk op andere plekken netwerken spoofen die mensen veel gebruiken, zoals het netwerk uit de trein: je telefoon of laptop herkent een openbare wifi, bijvoorbeeld ‘Trein’, en verbindt hiermee. Dat automatisch verbinden is een instelling om het voor jou als eindgebruiker makkelijk te maken, maar maakt het dus ook link voor veelgebruikte openbare netwerken”, legt Van Wegberg uit. Simpel gezegd: je hebt helemaal niet door dat je ineens met een ander netwerk bent verbonden.

Een wifi-netwerk in een trein is vrij makkelijk te spoofen.

FreepikMeekijken

Wat ziet zo iemand dan? “Niet veel”, vervolgt hij, “maar het is wel mogelijk bepaalde gevoelige data over je te vinden.” Dat laatste komt doordat niet álles wat je doet via https gaat. Hier wordt overigens wel aan gewerkt, maar het is nog niet zo ver. “Als je iets invoert in de zoekbalk van je browser, bijvoorbeeld Chrome of Firefox, dan wordt er een zogenoemd DNS-request uitgevoerd. DNS staat voor Domain Name System, en is een soort van telefoonboek voor het internet. Als je nemokennislink.nl invoert, dan weet dat systeem naar welk IP-adres, dat bestaat uit een reeks cijfers, het je moet doorsturen. Die DNS-requests zijn niet versleuteld, dus alles wat je intypt in de zoekbalk met daarin wat de zoekmachine moet zoeken, dat is zichtbaar voor iemand die meegluurt.”

Van Wegberg legt uit dat meegluren in principe door elke internetaanbieder kan gebeuren. Dus elke internetaanbieder, of het nou je aanbieder thuis is, het hotel of de koffiebar, er kan overal iemand tussen zitten die bewust meekijkt. “Meestal gebeurt dat bewust meekijken gelukkig niet, maar een hostingpartij kan het wel heel makkelijk.”

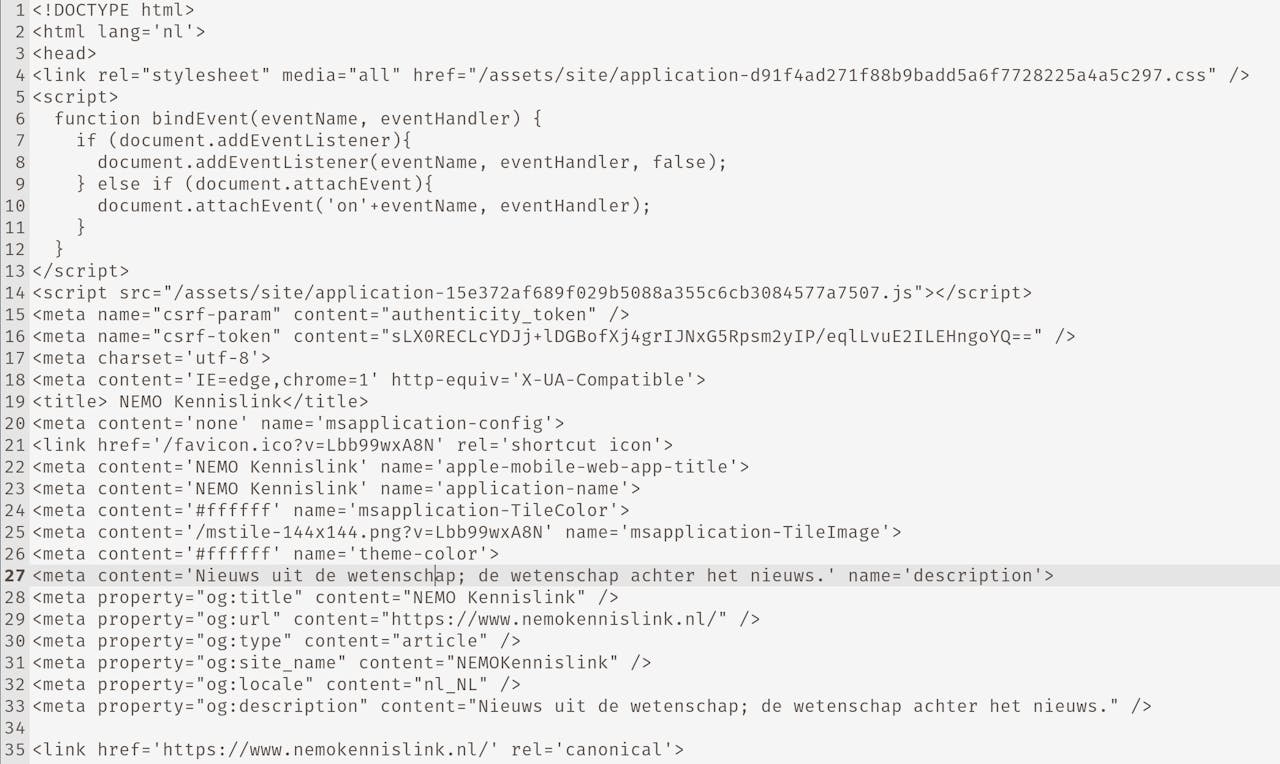

Kabeltje

Dat meekijken is nog steeds interessant, ook al is lang niet meer alles zichtbaar. Dat komt door de zogeheten metadata, gegevens die worden verstuurd buiten de https-verbindingen om. Metadata zijn gegevens over andere data, bijvoorbeeld informatie over wat er ín een bepaald document staat, zoals je ook aan het begin van een website ziet staan als je de code bekijkt. Bij deze site zie je bijvoorbeeld de titel: NEMO Kennislink. Die naam staat ook expliciet in de metadata helemaal in de eerste paar regels. Netwerkverkeer heeft ook metadata, dus je ziet niet wat erin zit, maar wel waar het om gaat.

Dit is een screenshot van de metadata die staan op de voorpagina van de NEMO Kennislink-website. De data zijn te vinden door te kijken naar de bron ofwel de source van de pagina. Dit kun je vaak zien door op je rechtermuisknop te klikken en, afhankelijk van je browser, op iets als ‘bekijk paginabron’ te klikken.

Schermafdruk NEMO Kennislink“Je kunt in het netwerkverkeer precies zien wat ik doe”, vervolgt Van Wegberg. “Als ik een TOR-browser (een speciale browser die je internetverkeer anoniem maakt, red.) gebruik, dan zie je dat. Als ik een e-mailprogramma gebruik, als ik crypto’s mine of als ik een game speel.”

Is een kabeltje rechtstreeks aan je internetmodem dan niet veel veiliger? “Als je honderd procent zeker weet dat het kabeltje aan een netwerk zit waar geen wifi mee verbonden is of in aanstaat, dan is dat veiliger. Bij je thuis moet je waarschijnlijk je wifi expliciet uitzetten in de software van je router.”

Kabeltje

Hoe zit het dan met een VPN-verbinding, ofwel een verbinding waarmee je een versleutelde verbinding met je werk, thuis of andere aanbieder hebt waar de buitenwereld niet in kan meekijken? “Een VPN-aanbieder moet je ook vertrouwen, want die verwerkt jouw netwerkverkeer. Je verplaatst het probleem dus. Er is wel een verschil: een internetaanbieder (Internet Service Provider of ISP) is verplicht mee te werken aan taps van de politie én heeft een plicht om het IP-adres van klanten te bewaren in een administratie, terwijl een VPN-aanbieder die verplichtingen niet heeft. Het staat of valt dan met vertrouwen van de VPN-partij.”

Van Wegberg sluit af met een waarschuwing dat het soms voorkomt dat je bij bepaalde wifi-aanbieders, in hotels of vliegvelden, niet met een VPN van internet gebruik kunt maken. In dat geval moet je achter je oren krabben, want dan wil de aanbieder van de wifi blijkbaar heel graag mee kunnen kijken met de metadata van je internetgebruik. “Als je in een hotel zit en je kunt geen VPN gebruiken, dan wil iemand iets met je data doen, dan ben jij het verdienmodel. En inmiddels weten we allemaal wat dat betekenen kan. Denk maar aan wat bedrijven als Facebook met je data doen.”