Zijn ziekenhuizen en medische apparaten voldoende beschermd tegen hackers? Sommige experts menen van niet, en zij laten zelfs zien dat hacks mogelijk zijn. Een ziekenhuis is vooral gericht op de zorg voor de patiënt, cyberveiligheid komt pas daarna. De medische wereld moet nog digitaal volwassen worden.

Spoedeisende hulp bij een ziekenhuis.

urbanworkbench via CC BY-NC-ND 2.0In 2017 vielen een flink aantal bedrijven en instellingen ten prooi aan Wannacry, waaronder ook ziekenhuizen. Deze gijzelsoftware was een zogeheten malafide worm die zich razendsnel verspreidde door computernetwerken over de wereld. De computers die hij in die netwerken tegenkwam gooide hij ‘op slot’. Gebruikers kregen hun versleutelde, belangrijke bestanden weer terug door een paar honderd euro aan bitcoins over te maken aan de hackers. In Engeland leidde dat in een enkel geval zelfs tot de sluiting van de afdeling spoedeisende hulp.

Deze aanval was niet specifiek gericht op ziekenhuizen, maar het is geen toeval dat ze werden geraakt. Hospitalen zijn kwetsbaar voor hacks en virussen. Dat komt onder meer doordat het lastig is om medische apparaten te beveiligen. “Het grootste deel daarvan is door bedrijven ontwikkeld die weinig van beveiliging weten”, zegt hoogleraar cybersecurity Michel van Eeten (TU Delft). “Bovendien gaan apparaten vaak lang mee, soms wel twintig jaar.”

Normaal worden apparaten veiliger gemaakt via updates, waarin een foutje wordt rechtgezet of een extra beveiliging wordt ingebouwd. “Maar medische apparaten mogen of kunnen vaak niet geüpdatet worden”, aldus Van Eeten. “Ze zijn gecertificeerd met een bepaalde softwareversie. Als je de versie verandert, is onduidelijk of het apparaat nog steeds dezelfde certificatie houdt. Dat is een onderwerp waar nu veel discussie over is.”

“Een nieuwe certificering van een echo-apparaat – dat bijvoorbeeld op Windows draait – kost veel geld en tijd”, zegt Hugo Jonker, universitair docent veiligheid en privacy van de Open Universiteit in Maastricht. Een fabrikant is daardoor waarschijnlijk terughoudend. “Ik kan me voorstellen dat sommige apparaten nog een oud systeem zoals Windows XP draaien. Die ontvangen door een ontbrekende ondersteuning al jaren geen updates meer”, zegt Jonker.

Een manier om een apparaat veilig te houden is om de laatste updates te installeren. Bij medische apparaten is dat niet altijd mogelijk.

Christiaan Colen via CC BY-SA 2.0Geen budget

Naast het opnieuw certificeren van apparaten zit ook het 24-uurs-karakter van een ziekenhuis een strak update-regime in de weg, zegt Jonker. Je kunt een spoedeisende hulp niet zomaar stilleggen voor een update. “Bovendien blijft de primaire taak van een ziekenhuis het helpen van patiënten. Als je het bijna perfect veilig wil maken, dan heb je een ICT-afdeling nodig die bijna even groot is als de rest van het ziekenhuis. Hoe je het ook wendt of keert, voor een ziekenhuis zal dat geen prioriteit hebben.”

Ziekenhuizen hebben te maken met stijgende ICT-kosten.

Pfree2014, CC by-sa 4.0 via Wikimedia CommonsDe toename van ICT-kosten is een uitdaging waar ieder ziekenhuis voor staat, zegt Janssen. Neem de invoering van een ziekenhuisbreed digitaal patiëntendossier, wat in het Radboudumc in 2012 gebeurde. Dat is een ingewikkelde en kostbare operatie die ook daarna veel investeringen vergt. “Wij krijgen wel eens een ‘nee’ van de ICT-afdeling als we ze vragen te helpen met een nieuw project. Er is dan simpelweg geen budget om dat naast de lopende projecten te doen.”

Tot nog toe zijn niet veel ziekenhuizen slachtoffer geworden van grote aanvallen. “Criminelen doen waar ze het meeste aan kunnen verdienen en op dit moment lukt dat nog prima door te proberen kantoren en individuen te hacken. Maar ziekenhuizen zijn zeker een potentieel doelwit”, zegt Van Eeten. “Je kunt bijvoorbeeld denken aan chantage. Door de toegang tot medische apparaten te blokkeren. Of door de patiëntgegevens van iemand buit te maken en diegene daarmee af te zetten. Als ze er geld mee kunnen verdienen is het interessant voor criminelen.”

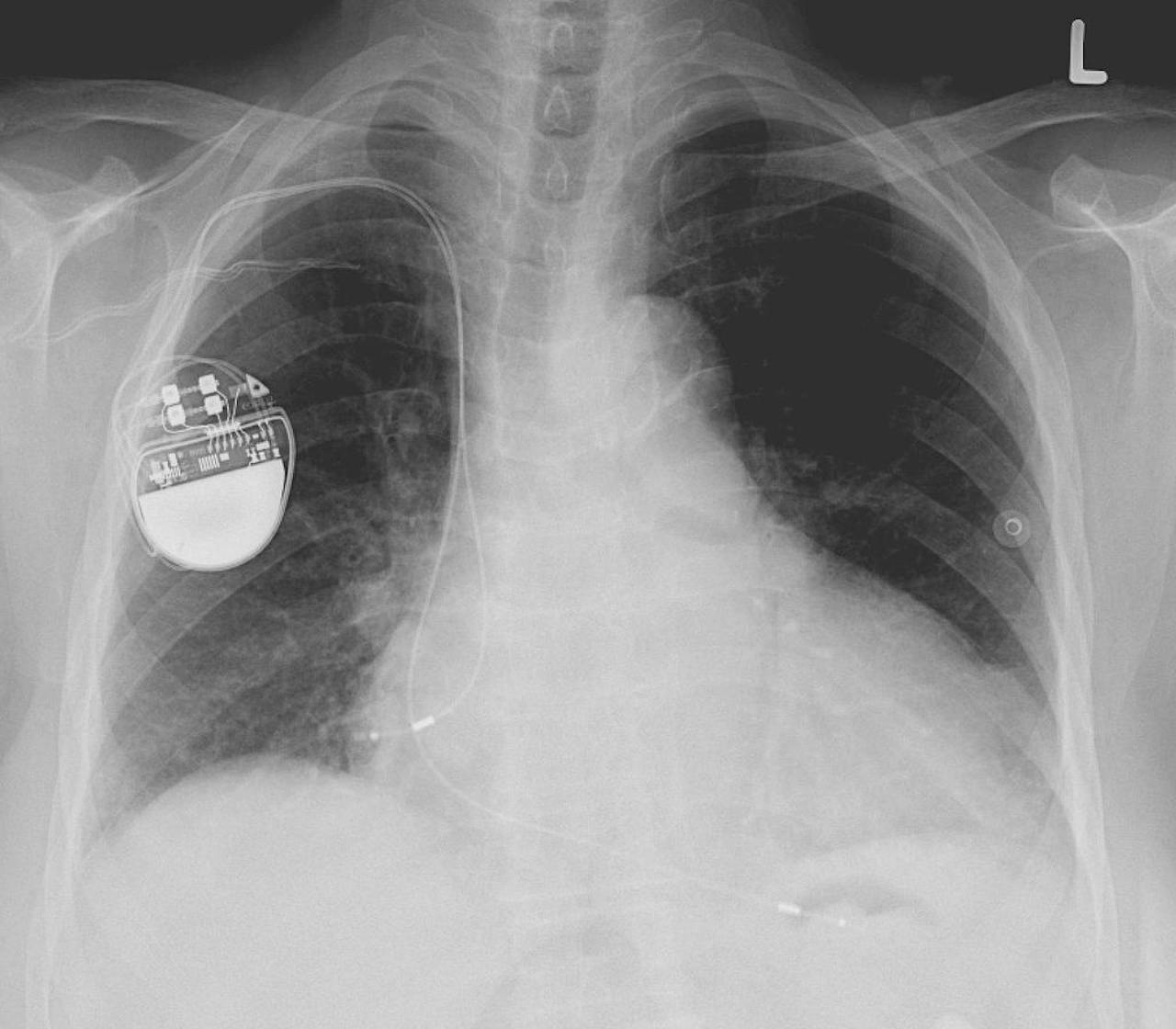

Pijlen op de pacemaker

Het hacken van medische apparaten kan ook buiten het ziekenhuis. Mensen met bijvoorbeeld implantaten, zoals een pacemaker, een insulinepomp of neurostimulator, dragen deze altijd bij of in zich. Ook kunnen deze apparaten via een draadloze verbinding communiceren met een computer waarmee bijvoorbeeld de instellingen van de ‘therapie’ gewijzigd worden of waarmee diagnostische informatie over de patiënt wordt doorgegeven.

Een röntgenfoto van een pacemaker in iemands borstkas.

Wikimedia Commons via CC BY SA 3.0Is zo’n verbinding veilig en alleen toegankelijk voor medisch personeel? Een van de grootste fabrikanten van pacemakers is het Amerikaanse Medtronic. Dit bedrijf vreesde weinig toen Belgische wetenschappers van de Katholieke Universiteit Leuven vijf jaar geleden aanklopten en vertelden dat ze pacemakers van de medische gigant op veiligheid zouden testen. Medtronic’s zelfontwikkelde protocollen waren veilig, dachten ze.

De onderzoekers kwamen tot een andere conclusie. “De implantaten bleken via een onversleutelde verbinding te communiceren met het apparaat waarmee je ze uitleest en programmeert. Ernstiger was dat er geen vorm van authenticatie is, waarmee een computer kan aantonen dat deze gemachtigd is om instellingen aan te passen”, zegt Dave Singelée, onderzoeker van de Leuvense universiteit die betrokken was bij het onderzoek. “In principe konden we iedere instelling van de pacemaker veranderen.”

Dat is een ernstig veiligheidslek, dat mogelijk zelfs gevaarlijk is voor de patiënt. De Amerikaanse toezichthouder FDA (Food and Drug Administration) gaf dan ook vorige maand een officiële waarschuwing voor het type pacemaker dat de onderzoekers onder de loep namen. Patiënten die de mogelijkheid hebben om zelf informatie uit te lezen via een apparaat, krijgen het advies om dat alleen thuis te doen, en alleen met de meegeleverde originele apparaten.

Singelée zegt dat ze de fabrikant op het hart hebben gedrukt om de software in toekomstige versies te voorzien van versleuteling en authenticatie. Medtronic zegt dit jaar nog met software-updates te komen. Wat die precies inhouden is niet bekend. Volgens Singelée kun je in theorie met een update versleuteling en authenticatie toevoegen aan het protocol. In de praktijk is echter het moeilijker, omdat het apparaat dan opnieuw een medisch certificaat moet krijgen.

Overigens benadrukt de veiligheidsexpert dat je niet met één druk op de knop op grote afstand alle pacemakers in de buurt kan herprogrammeren. De dataverbinding van het implantaat moet eerst geactiveerd worden en dat kan alleen op een afstand van doorgaans enkele tientallen centimeters. “Zo ver ik weet zijn er geen ‘hacks’ bekend”, zegt Singelée. Medtronic laat in een reactie weten dat er bovendien gespecialiseerde kennis nodig is om een implantaat te beïnvloeden.

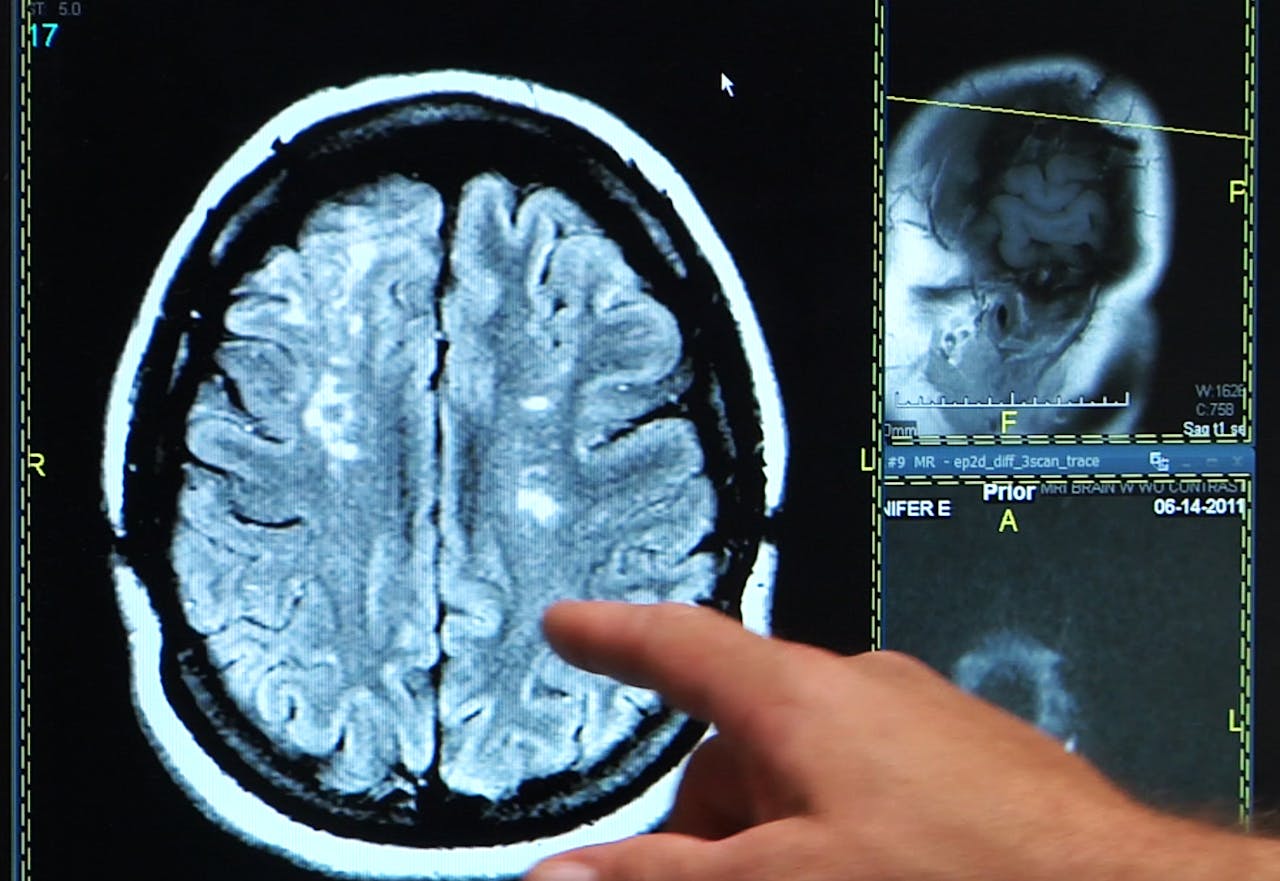

Een hersenscan.

Ronald Reagan UCLA Medical CenterDigitale bunker

Wat betreft de beveiliging van implantaten heeft Singelée wel een tip voor de fabrikanten, of eigenlijk is het meer een basisregel in de digitale beveiliging. “De fabrikanten houden hun beveiligingsprotocollen angstvallig geheim, waarschijnlijk uit concurrentie-overwegingen. Een andere strategie is om dit openbaar te maken. De beveiligingsgemeenschap heeft dan de kans om ernaar te kijken en fouten te vinden”, zegt hij. “De uiteindelijke sleutel zorgt ervoor dat niemand ertussen komt. Deze open aanpak is geen garantie voor veiligheid, maar veiliger is het zeker.”

Kunnen we een ziekenhuis digitaal honderd procent veilig maken? “Het zal me verbazen als iemand in een ziekenhuis beweert dat dit kan”, zegt beveiligingsexpert Jonker. Dat beaamt Janssen van het Radboudumc. “We kunnen een CT-scanner in een bunker zetten zonder dataverbinding. Een radioloog moet dan naar binnen om naar de beelden te kijken. Hij moet ze dan onthouden om er later – buiten de bunker – mee verder te werken. Alle doelmatigheid draai je hiermee de nek om, dat is onhaalbaar en onbetaalbaar. Als je veel mensen wil frustreren in het ziekenhuis, dan moet je dit doen.”

In zekere zin wordt er wel een digitale bunker aangelegd voor de gevoelige data die in een ziekenhuis rondgaan. “Als we een nieuwe ruimte bouwen met apparaten, dan hoort daar ook een uitgebreid netwerk bij”, zegt Janssen. “Vervolgens worden alle apparaten aangesloten en gaat alles digitaal ‘op slot’. We zorgen dat het netwerk geen nieuwe apparaten accepteert en alle ongebruikte poorten (digitale communicatiekanalen – red.) gaan op slot. Communiceren apparaten met andere apparaten in het netwerk, dan gaat dat zover mogelijk via een versleutelde verbinding. Dat gebeurt in ieder geval met informatie zoals foto’s en video’s.”

Maar hoe goed je de systeembeheerder het ook regelt, vormen mensen niet de zwakste schakel in de digitale beveiliging? In sommige gevallen wel. Janssen zegt dat dit gebeurt wanneer je het ze als beveiliger te moeilijk maakt. Als voorbeeld noemt hij het beleid in het ziekenhuis om alleen beveiligde USB-sticks te gebruiken, waarvoor een wachtwoord nodig is. “Maar wanneer een echoapparaat zo’n functie niet ondersteunt, dan gaan mensen toch weer zelf onbeveiligde USB-sticks kopen en gebruiken. En dit soort losse informatiedragers willen we zoveel mogelijk uitbannen”, zegt hij.

Van Eeten wijst er op dat ziekenhuizen een volwassenwordingsproces door moeten maken om zich beter te beveiligen. “Je kunt het vergelijken met Microsoft van vijftien jaar geleden. Toen was Windows het meest aangevallen platform ter wereld. Ze waren weinig met beveiliging bezig, die inhaalslag duurde jaren maar nu is dit wel een van de best beschermde platforms. Eenzelfde proces gaan ziekenhuizen ook doormaken. Als ze worden aangevallen, beveiligen ze zich steeds beter en komt het hoger op de agenda te staan en maken ze er meer geld voor vrij. Hoe meer ellende, des te sneller wordt geleerd.”