Deze week ontstond ophef vanwege een lek in PGP, waarmee je e-mails versleutelt. Hoe werkt deze beveiligingssoftware en waarom zou je er gebruik van maken? NEMO Kennislink sprak twee experts, waaronder de uitvinder van PGP.

Op het moment dat je een mail verstuurt en PGP gebruikt, dan ziet alleen de ontvanger wat je schrijft. PGP staat voor Pretty Good Privacy en houdt hackers buiten de deur. Als ik iemand hiermee een mail stuur, dan versleutelt deze vercijferingsmethode de boodschap. In plaats van gewone letters, zijn voor buitenstaanders dan alleen onleesbare tekens te zien. De ontvanger ontcijfert de mail weer via een speciale sleutel (zie onderstaand kader voor een uitgebreide uitleg).

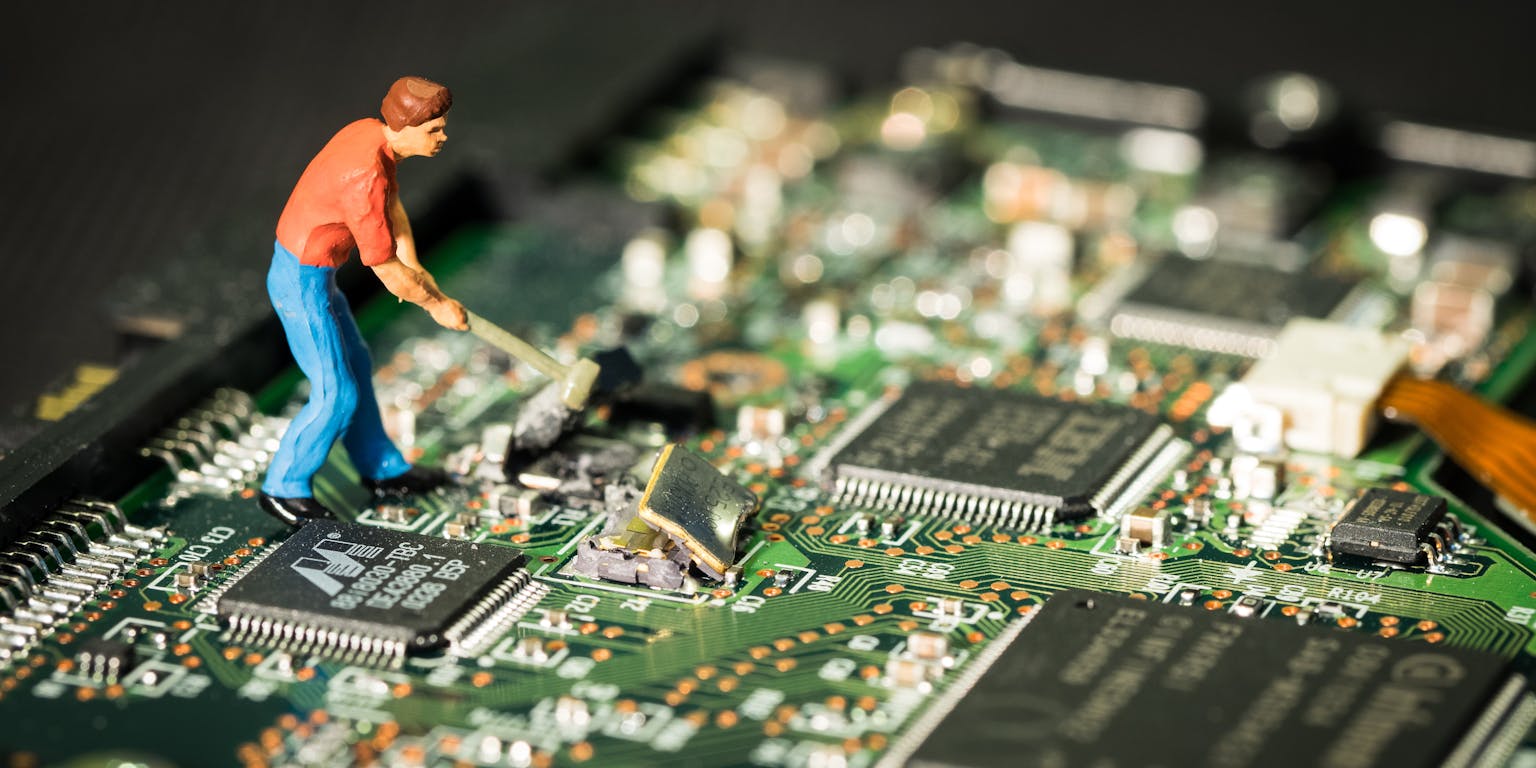

Via zogeheten email clients als Apple Mail en door het inschakelen van HTML slaan hackers hun slag.

Brian Klug, Flickr.com, CC 2.0.PGP wordt gezien als een betrouwbare manier om versleutelde berichten te versturen. Wereldwijd gebruiken mensen het als ze vertrouwelijke informatie versturen. Dat kan om van alles gaan. Zoals een pikant filmpje dat je aan je partner stuurt, de correspondentie tussen een journalist en een klokkenluider of tussen criminelen over een aanstaande deal.

Slimme aanval

Wetenschappers ontdekten deze week dat er een fout zit in de Apple Mail, iOS Mail en Mozilla Thunderbird in combinatie met PGP. Hierin zat een lek, waardoor kwaadwillenden, via een aantal extra stappen, toch mee konden lezen. Bovendien was het mogelijk voor hackers om het gebruik van HTML in mails te misbruiken en daardoor berichten te bekijken.

“Het is een slimme aanval”, zegt Phil Zimmermann, de uitvinder van PGP en onderzoeker aan de TU Delft. “Vooral de ontwikkelaars van de mailprogramma’s waar problemen mee ontstonden, zijn slordig geweest.” Dat verrast Zimmermann, maar hij is ook blij dat de beveiligingsonderzoekers de fout ontdekten. “Nu kan het snel aangepakt worden en dat gebeurt al. De eerste maatregelen zijn al genomen.”

Is PGP daardoor nog wel betrouwbaar? Volgens Zimmermann en hoogleraar Internet Security Aiko Pras van de Universiteit Twente is dat zeker nog het geval. “Het is geen structureel probleem”, zegt Pras. “Er is een foutje ontdekt, waardoor anderen mee konden lezen en dat wordt weer gestopt. Als het probleem in de basisprincipes van PGP zat, was de impact veel groter. Maar dat is niet zo.”

WhatsApp cryptografie

Het nieuws rond PGP komt in een tijd waarin er veel aandacht is voor privacy. De afgelopen maanden was er veel ophef over de informatie die Facebook verzamelde en al langere tijd zijn hackers in het nieuws die vertrouwelijke gegevens van slachtoffers verzamelen door bijvoorbeeld mails te hacken. Volgens Zimmermann is het daarom logisch om PGP te gebruiken. “Vergelijk het met gewone post. Zou jij belangrijke informatie open en bloot op een ansichtkaart zetten en dan versturen? Nee, dan doe je er ook een envelop omheen. Die bescherming geeft PGP ook.”

Pras gelooft niet dat het altijd nodig is om PGP te gebruiken. “Ik doe dat zelf niet en zou dat ook niet zonder meer adviseren. Het ervan hangt af hoe belangrijk het is wat je verstuurt. Als jij waardevolle spullen in je huis hebt, dan doe je de deur ook goed op slot. Maar het is een ander verhaal als het om een tuinhuisje gaat waar alleen een hark in staat. Zo moet je ook een afweging maken welke informatie je verstuurt. Als het echt heel vertrouwelijk is, moet je je afvragen of je het überhaupt aan iemand moet mailen en niet beter persoonlijk kan vertellen.”

Ook berichten die we via programma’s als WhatsApp, Signal of iMessage versturen, worden tegenwoordig versleuteld. “Dat werkt ongeveer hetzelfde als PGP”, zegt Pras. “Maar het is toegankelijker, omdat de cryptografie automatisch gaat. Je hoeft er zelf geen extra stappen voor te zetten en dus geen unieke codes of sleutels in te voeren, wat bij PGP wel het geval is. Als je de bouwer van de app vertrouwt, dan is het betrouwbaar. Al is het natuurlijk altijd mogelijk dat iemand je hackt en je berichten toch leest. Bijvoorbeeld wanneer iemand via een update een eigen versie van iMessage of WhatsApp op jouw telefoon laadt, die alle informatie aan de hacker doorgeeft.”

Kwaadwillenden kunnen via extra stappen mails lezen, ook al zijn ze versleuteld met PGP.

Brian Klug, Flickr.com, CC 2.0.Enigma-code kraken

Dat apps en emails nu beveiligd kunnen worden, geeft aan dat er veel veranderd is sinds 1991. In dat jaar bedacht Zimmermann PGP. “Ik wilde met name dat mensenrechtenorganisaties en politieke organisaties in de derde wereld veilig konden communiceren. En dat de overheid niet alles kon meelezen. Ik was vredesactivist en hechtte hier veel waarde aan.”

De Amerikaan kreeg te maken met hardnekkige tegenstand. In die tijd was PGP namelijk strafbaar. “Tijdens de Tweede Wereldoorlog speelde cryptografie een belangrijke rol. Toen werden veel berichten versleuteld. Doordat de geallieerden de Enigma-code kraakten konden ze lezen wat de Nazi’s van plan waren en dat verkortte de oorlog aanzienlijk. Omdat cryptografie zo belangrijk was, mocht kennis daarover niet naar het buitenland lekken. Maar toen kwam het internet op en was cryptografie opeens belangrijk. Omdat je met PGP berichten beveiligt, werd ik jarenlang in de gaten gehouden door de overheid. Gelukkig kwam er uiteindelijk een einde aan het verbod op de export van cryptografie. Anders was het nu niet mogelijk geweest om berichten te versleutelen en zou iedereen zomaar alles kunnen lezen.”